Blindar el correo electrónico simulando ataques de phishing

Blindar la seguridad del correo electrónico sigue siendo algo absolutamente fundamental para evitar robos de credenciales. Casi un 23% de los mensajes recibidos incluyen serias amenazas en este sentido. A lo largo de este post te explicaremos qué puedes hacer para proteger este activo vital para cualquier tipo de negocio.

De acuerdo con un estudio publicado recientemente por Barracuda Networks, alrededor del 24% de los correos electrónicos que se envían contienen spam o archivos maliciosos. En este último caso, el objetivo subyacente es claro: robar las credenciales de acceso a los sistemas de una empresa. Para ello, siempre de acuerdo con sus datos, gran parte de estos correos contienen archivos o documentos maliciosos. Que, en este caso, incluyen códigos QR diseñados para atraer tráfico hacia webs destinadas al phishing. Así, haciéndose pasar por sitios genuinos, es como logran que los usuarios les entreguen voluntariamente sus datos. Y, a continuación, ya pueden campar a sus anchas por la infraestructura técnica empresarial.

«El correo electrónico sigue siendo el vector de ataque común para las ciberamenazas porque proporciona un punto de entrada fácil para las redes corporativas. Los adjuntos maliciosos, los códigos QR y las URL son utilizados para distribuir malware, lanzar campañas de phishing y explotar vulnerabilidades», ha señalado Olessia Klevchuk, directiva de Barracuda experta en este campo, en unas declaraciones recogidas por Computerworld. Este bombardeo masivo de los ciberdelincuentes, en muchas ocasiones, ofrece unos ratios de éxito considerables. Hasta tal punto, que una quinta parte de las organizaciones sufren un intento de robo de credenciales, o lo que es peor, un robo efectivo de las mismas, al menos una vez al mes.

La mejor forma de prevenir este tipo de escenarios es que los usuarios sepan hacerles frente. Para ello, por mucho que la tentación de darlo por supuesto sea muy fuerte, podemos recurrir a simular ataques, de manera controlada, para comprobar que su respuesta sea siempre la correcta.

Cómo puedes simular ataques de phishing para blindar el correo electrónico de tu negocio

No es para nada extraño que, de manera periódica, las empresas lleven a cabo simulacros de evacuación, por ejemplo, para comprobar cómo reaccionan los empleados en caso de emergencia y refrescar los protocolos a seguir. De la misma manera, también podemos utilizar simulaciones para comprobar la seguridad a nivel virtual. En el caso que nos ocupa, el del correo electrónico, podemos lanzar ataques simulados contra aquellos usuarios que estén más en riesgo, tanto por su menor pericia con equipos informáticos como por otros motivos. De esta manera, podemos ver si sus reacciones son realmente las esperadas en estos casos y, si la prueba no es satisfactoria, acentuar su formación en este sentido.

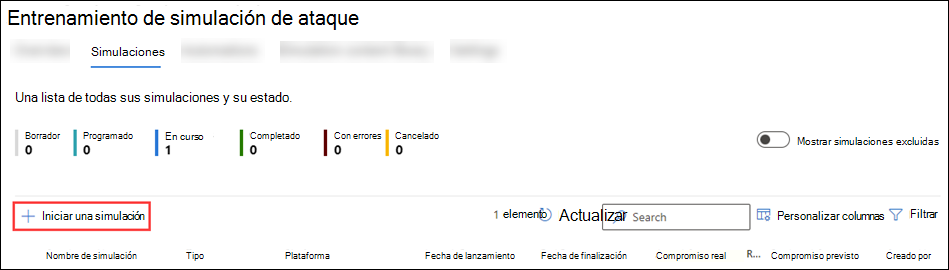

Si el entorno productivo de la empresa se basa en Microsoft 365, podemos programar simulaciones de ataque con la tecnología que ofrece Microsoft Defender para Office 365 Plan 2. En este caso, si nuestra empresa cuenta por ejemplo con 50 empleados y nos preocupan los costes, podemos adquirir cinco licencias e irlas rotando entre ellos, de tal manera que vayan sometiéndose periódicamente a este tipo de simulacros.

Con esta tecnología, podemos establecer los diferentes parámetros de nuestro ataque simulado antes de lanzarlo a través de un proceso escrupulosamente pormenorizado. En el que, por ejemplo, podemos elegir la técnica de ingeniería social en la que se basará dicho ataque entre múltiples opciones que nos propone el sistema. Con la posibilidad, incluso de que la técnica en cuestión permita el uso de los tan extendidos códigos QR que, como ya hemos visto, los ciberdelincuentes están usando cada vez más como vectores de ataque. El sistema, cómo no, una vez llevada a cabo la simulación, ofrece también el correspondiente informe, para que podamos comprobar cuál ha sido su resultado.

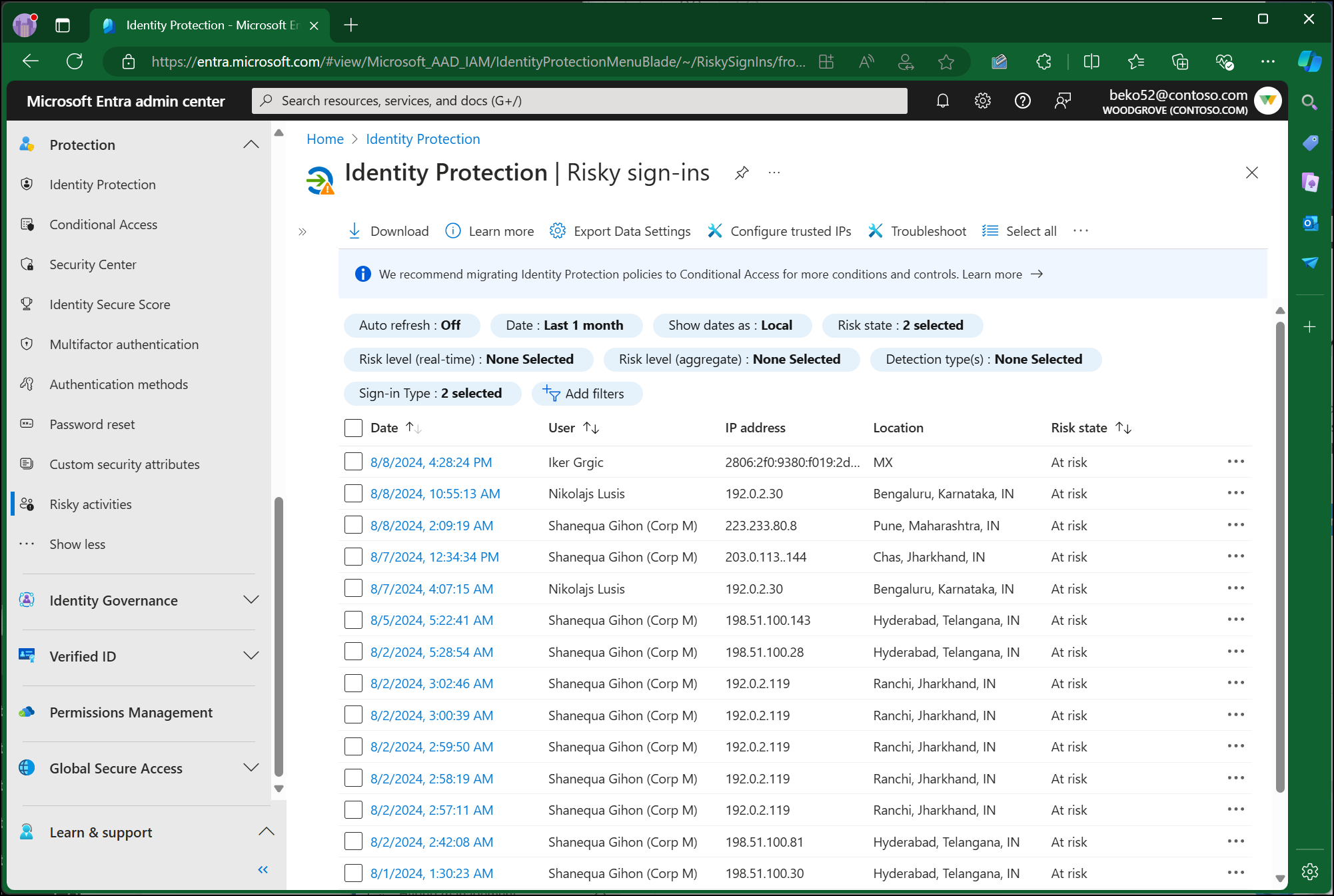

En cuanto a la selección de los empleados más susceptibles de recibir inicialmente estas simulaciones, Entra ID puede proporcionarnos los datos necesarios para tomar la decisión. Sencillamente, basta con acceder a las opciones de seguridad y seleccionar la opción correspondiente a Usuarios en riesgo para que el sistema nos muestre aquellos en los que deberíamos hacer más hincapié en este sentido. Las sugerencias que nos presenta el sistema se basan en múltiples variables que maneja Microsoft, entre las que se incluyen el uso de una direcciones IP anónimas, ataques previos de difusión de contraseñas o detección de fugas de credenciales, por citar solo algunas de ellas.

Multiplica la protección de tu entorno productivo con AWERTY Ciberseguridad M365

Si lo consideras oportuno, desde AWERTY podemos ayudarte a reforzar la seguridad de tu correo electrónico en el entorno Microsoft 365 con nuestro servicio AWERTY Ciberseguridad M365. Con él, ponemos al alcance de nuestros clientes un servicio gestionado, permanente y continuo basado en un modelo de confianza cero. Es decir, presuponemos que hay brechas de seguridad y se comprueban todas las solicitudes como si procedieran de redes no controladas. En este sentido, además, establecemos las tecnologías y controles adecuados para proteger a los usuarios, los dispositivos, las ubicaciones, las aplicaciones y los datos. De esta manera, podemos llevar a cabo las simulaciones de ataques de phishing por ti, para asegurarnos de que la protección de tus sistemas es máxima en todo momento.

Con AWERTY Ciberseguridad M365 te ofrecemos, por un lado, un servicio proactivo, con el que monitorizamos tu suscripción a través de paneles con indicadores de seguridad sobre los distintos elementos gestionados. Si detectamos aspectos, te informamos de las acciones que se van a llevar a cabo y aplicamos las correcciones pertinentes. Y, por otro lado, ponemos a tu alcance también un servicio reactivo. A través de él, configuramos las alertas necesarias para la correcta gestión del servicio y llevamos a cabo su correspondiente seguimiento. Nuestros clientes, además, cuentan en todo momento con acceso a nuestro equipo de seguridad para pedir atención técnica en aspectos relacionados con el servicio. Todo, a través de un ciclo recurrente anual en el que auditamos tu entorno Microsoft 365, corregimos posibles fallos, establecemos los adecuados servicios de prevención y procedemos a su monitorización.

Cuáles son los puntos fuertes que te ofrecemos a través de este servicio

En general, podemos resumir las ventajas que te ofrece nuestra solución a través de la siguiente lista:

- Servicios de auditoría. Analizamos las características de tu suscripción Microsoft 365 y su correspondiente uso.

- Contacto estrecho con el cliente. Nos reunimos periódicamente contigo para informarte de los resultados que han obtenido nuestros análisis y te exponemos las acciones que deberían aplicarse.

- Tareas de mantenimiento. Nuestros técnicos se encargan de aplicar las tareas imprescindibles para garantizar en todo momento el buen mantenimiento de tu suscripción.

- Implementación de mejoras. De manera periódica, revisamos tu suscripción y te proponemos posibles mejoras relacionadas con la seguridad de tu entorno productivo.

- Establecimiento de alarmas. Monitorizamos posibles problemas por medio de la aplicación de una serie de alarmas y, en caso de detectarlos, aplicamos la correspondiente solución.

- Presentación de informes. Te comunicamos tanto las acciones llevadas a cabo como el estado real de tu suscripción por medio de sus correspondientes informes.

- Acceso a servicios de Helpdesk. Nuestra solución incluye también acceso a un servicio de Helpdesk para que puedas trasladarnos cualquier duda que puedas tener o cualquier problema que pueda surgir.

Me interesa, pero mi empresa no trabaja con Microsoft 365: ¿Qué puedo hacer?

Si quieres contar con la seguridad que ofrece nuestra solución AWERTY Ciberseguridad M365 pero, actualmente, tu empresa no trabaja con Microsoft 365, también podemos ayudarte a migrar tu entorno. A través de nuestro servicio Migración a Microsoft 365, te ayudamos a migrar desde cualquier plataforma (Google Workspace, on premise, etc.). Aplicando, en todos los casos, un proceso guiado compuesto por múltiples pasos.

En primer lugar, te ayudamos a explorar los beneficios y las funcionalidades que ofrece Microsoft 365 a tu negocio. A continuación, definimos qué información se va a migrar y establecemos el cronograma a seguir. Tras este paso, te ayudamos a elegir el plan que mejor se adapte a las necesidades de tu negocio. Y, a partir de ahí, llevamos a cabo una migración Pre-Stage. Durante esta, los usuarios pueden seguir trabajando con normalidad hasta el momento del corte. Entonces será cuando se produzcan de forma efectiva tanto la migración final como la activación. Para terminar, proporcionamos tanto formación inicial a los usuarios como un plan de mantenimiento y soporte continuos. Para garantizar, de esta manera, una transición suave y solventar también cualquier problema que pueda surgir.

A lo largo de este post, te hemos explicado cómo puedes blindar tu correo electrónico a través de nuestro servicio AWERTY Ciberseguridad M365 si trabajas con las herramientas ofimáticas de Microsoft. Y, también, como puedes migrar tu entorno productivo a Microsoft 365 de la mano de AWERTY si estás interesado en aumentar su protección, pero trabajas por ahora con otras soluciones. No obstante, si tienes alguna duda o pregunta que plantearnos, ponte en contacto con nosotros. Estaremos encantados de darte todas las respuestas que necesites. Sin compromiso. Ante todo, queremos ser tu partner tecnológico de referencia. Ayudarte y guiarte para que aproveches todo lo que la transformación digital puede hacer para modernizar tu negocio. Nuestros casi 30 años de experiencia en las Tecnologías de la Información y la satisfacción de nuestros más de 2.500 clientes son nuestras mejores garantías.