Proteger las credenciales de acceso es la gran prioridad de 2023

Proteger las credenciales de acceso se ha convertido en la gran prioridad para las empresas en este 2023 que, prácticamente, acaba de empezar. Los cibercriminales van a la caza de direcciones de correo para tratar de romper sus contraseñas y colarse en los sistemas. Con todo, hay varios pasos que puedes seguir para protegerte.

Los ciberdelincuentes tienen al alcance de su mano muchos métodos para lograr su propósito y obtener las credenciales empresariales que tanto buscan. Por un lado, pueden aprovechar grandes listas de correos electrónicos corporativos, algunas de las cuales se venden en la dark web. Con ellas, pueden tratar de ganar acceso quebrando la correspondiente contraseña con métodos de fuerza bruta. En este sentido, la capacidad computacional de hardware de última generación, como las tarjetas gráficas, o la computación en la nube pueden ser aliados tremendos para sus planes. Hasta tal punto que pueden romper contraseñas aparentemente complicadas en cuestión de minutos.

Otros métodos para obtener credenciales incluyen ataques de phishing, destinados a engañar a los usuarios para que las proporcionen ellos mismos. Clonar una página para que sea idéntica a la que usan normalmente para acceder a los sistemas y redirigirlos hacia ella suele ser el método empleado. Finalmente, también existen listados de usuarios con sus correspondientes contraseñas, que, muchas veces, están también a la venta. Estos datos suelen tener su origen en robos o filtraciones anteriores y su utilidad depende mucho de los propios usuarios. Si el robo o filtración ha sido detectado, basta con cambiar la contraseña para que los criminales no lo tengan tan fácil.

Como hemos visto, el robo de credenciales busca siempre una combinación de usuario+contraseña. Pero, ¿y si no hay contraseña? Entonces, el objetivo de los cibercriminales se vuelve casi imposible. Y aquí es donde entran los sistemas passwordless.

Cómo aprovechar los métodos passwordless para proteger las credenciales de acceso

La ausencia de contraseña, al ser sustituida por otros métodos, por supuesto, supone todo un golpe para aquellos que tratan de loguearse en cualquier sistema. En este sentido, existen múltiples formas de implementar sistemas passwordless a nivel empresarial. Una de ellas, por ejemplo, sería aprovechar dispositivos basados en el estándar FIDO. Se trata de dispositivos que se conectan físicamente al equipo, a través de un puerto USB, con múltiples métodos de autenticación. Por ejemplo, pueden aprovechar datos biométricos, como la huella dactilar, un PIN o una conexión NFC. En este último caso, además, es necesario acceder a los datos que se encontrarían almacenados en un dispositivo compatible con NFC como, por ejemplo, un smartphone.

El coste de estos dispositivos depende del método de autenticación elegido. Los más baratos serían los que funcionan solicitando la introducción de un PIN. Lo único que hay que tener muy en cuenta es que, para acceder a nuestro equipo en la oficina, deberemos llevar siempre encima este dispositivo. Aunque, eso sí, su tamaño no es en absoluto un problema: pueden llevarse cómodamente en el bolsillo. Si lo utilizamos en casa, mientras, lo más aconsejable es guardarlo en un lugar seguro, que esté suficientemente apartado del equipo. Además, estos dispositivos son completamente reutilizables. Simplemente, pueden eliminarse los datos previamente introducidos y sustituirlos por otros.

Por otro lado, también resulta posible proteger las credenciales de acceso aplicando un sistema passwordless a través de Azure AD con la app Microsoft Authenticator. DesdeAWERTY, en este caso, podemos ayudarte a implementar este sistema. E, incluso, puedes delegar en nuestras manos su correspondiente gestión, para que no tengas que preocuparte por nada. Si te interesa aplicar en tu negocio alguno de estos sistemas, ponte en contacto con nosotros. Sin compromiso. Responderemos a todas tus dudas.

La importancia de reforzar la adecuada protección del correo electrónico

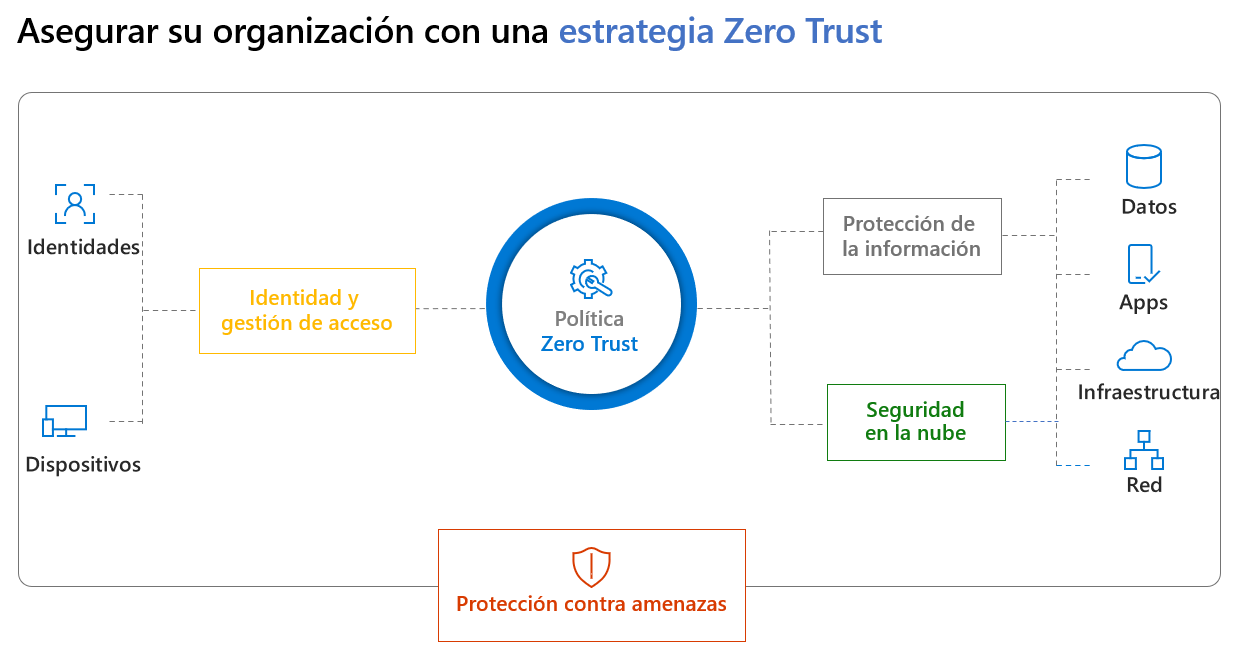

Muchas veces, los cibercriminales recurren al phishing para tratar de hacerse con los datos necesarios para colarse en una empresa. Por eso, reforzar de forma adecuada la protección del correo electrónico también resulta muy importante a la hora de proteger las credenciales de acceso. Por eso, ponemos a tu alcance nuestro servicio AWERTY Ciberseguridad M365. Con este servicio gestionado permanente y continuo, diseñado para proteger tu entorno Microsoft 365 con un modelo de confianza cero. O, dicho de otra manera, se presupone que existen brechas de seguridad y se comprueban todas las solicitudes como si procedieran de redes no controladas. Así, podemos establecer las tecnologías y controles más pertinentes para proteger a los usuarios, los dispositivos, las ubicaciones, las aplicaciones y los datos.

Para garantizar la protección de la empresa, seguimos un ciclo recurrente, que se repite año tras año, basado en las siguientes acciones:

- Auditamos el estado de tu suscripción a Microsoft 365.

- Corregimos posibles problemas.

- Establecemos los mecanismos de prevención necesarios.

- Y, finalmente, monitorizamos su estado.

AWERTY Ciberseguridad M365, además, incluye un servicio proactivo, diseñado para mantener bajo control el estado de la suscripción. De tal manera que, en caso de que se detecte algún aspecto crítico, procedemos a informarte de ello y aplicamos las correcciones que sean necesarios. Y, por otro lado, incluye también un servicio reactivo, con el que configuramos y seguimos múltiples alertas para el correcto funcionamiento de los sistemas y te proporcionamos asistencia técnica.

Nuestro servicio, finalmente, ofrece también una mayor protección para tu suscripción a través de múltiples niveles:

- A nivel de identidad, comprobamos y protegemos cada identidad del usuario con un proceso de autenticación sólida.

- A nivel de dispositivos, nos focalizamos en tener una imagen clara de todos los que acceden a los servicios de la suscripción. El objetivo es garantizar el adecuado cumplimiento y su buen estado antes de darles acceso.

- A nivel de aplicaciones, mientras, trabajamos para garantizar que dispongan siempre de los permisos adecuados. Además, programamos el acceso en función de un análisis en tiempo real y controlamos las acciones que puedan llevar a cabo los usuarios.

- A nivel de datos, finalmente, nos centramos en cifrar y restringir el acceso a los mismos en función de las directivas de la organización. En este caso, junto con la clasificación y etiquetaje de esos mismos datos en función de su ubicación.

¿Quieres más información acerca de AWERTY Ciberseguridad M365? En ese caso, no dudes en ponerte en contacto con nosotros. Estaremos encantados de responder a todas las preguntas que quieras plantearnos. También, cómo no, sin compromiso.