10 consejos para responsables de Exchange Online: arranca bien 2021

¿Buscas consejos para responsables de Exchange Online que te permitan aprovechar al máximo este gestor de correo electrónico? Si ése es tu caso, desde AWERTY queremos compartir contigo diez recomendaciones básicas. Son una serie de indicaciones que, en nuestra opinión, te ayudarán a arrancar con buen pie este 2021. Y mucho más.

Una gestión correcta de nuestro servidor de correo electrónico es del todo fundamental para garantizar la productividad de nuestra empresa. Y, también, para asegurarnos de que la imagen que ofrecemos al exterior se corresponde con la que deseamos transmitir. El hecho de que desde una cuenta de correo asociada con nuestro negocio se propague accidentalmente algún malware puede dañarla. Y muy seriamente. Por eso, entre los consejos que queremos presentarte la seguridad tiene un peso específico muy importante.

Toma nota de nuestros consejos para responsables de Exchange Online

Para que arranques bien el año, queremos compartir contigo diez consejos para responsables de Exchange Online que te permitirán potenciar varios aspectos. La seguridad, cómo no, es el fundamental de entre todos ellos. Pero, además, también queremos ayudarte a gestionar de manera más eficiente otros también muy importantes. Como, por ejemplo, la gestión del almacenamiento de los buzones, el control de acceso o la aplicación de directivas.

1. Revisar la actividad de correo electrónico y realizar un seguimiento de la que consideremos sospechosa

Los Informes de Exchange Online en el Centro de Administración de Microsoft 365 muestran la tendencia de un plazo determinado. Abarca los siete, 30, 90 o 180 últimos días e incluye tanto un gráfico como una tabla de datos exportable. Ahí, podemos encontrar el número de correos enviados y recibidos, cuáles han sido leídos y las interacciones en reunión de todos los buzones de la organización. Incluidos los buzones compartidos con o sin licencia. Si disponemos la información por Actividad o por Usuarios, podremos visualizar y exportar información detallada de todos estos aspectos.

El informe, en este caso, permite detectar fácilmente tanto buzones sin actividad como aquellos que la tengan inusualmente alta. Algo que podría alentarnos ante posibles casos de Spam de entrada o salida y nos da indicios para una investigación más detallada. Por ejemplo, mediante el Seguimiento de mensajes en el Centro de Protección de Microsoft 365. O, si lo preferimos, en el nuevo Centro de Administración de Exchange. El objetivo final es supervisar la actividad de los usuarios y mejorar nuestras directivas de filtrado y protección.

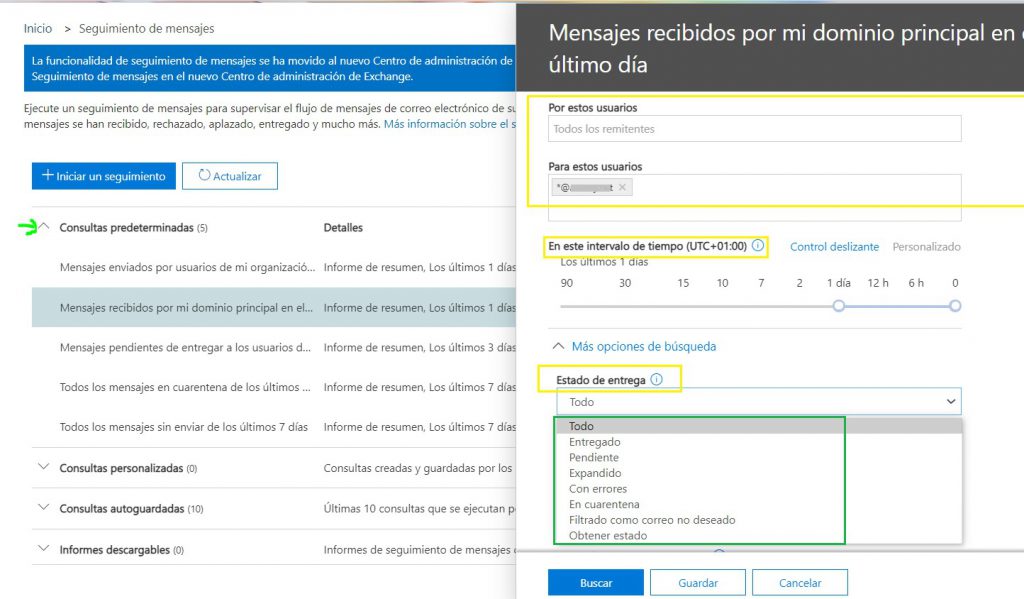

2. Llevar a cabo un Seguimiento de mensajes en el Centro de Seguridad y Cumplimiento

El Seguimiento de mensajes es una herramienta útil para localizar mensajes y confirmar su entrega o no en el buzón del destinatario. Asimismo, sirve para confirmar los mensajes entregados por el servidor de correo de la organización y distinguirlos de otros. A veces,, hay mensajes con malware o alguna otra característica que han llegado a un buzón a través de una cuenta adicional que no pertenece a la organización. Esta función se encuentra dentro de Flujo de Correo y se basa en consultas integradas a modo de plantillas predeterminadas por Microsoft 365, pero que también podemos personalizar.

Los valores predeterminados son todos los remitentes y todos los destinatarios, fecha de 48 horas y todos los estados. El resultado de nuestra consulta según nuestros criterios de Fecha, Entrega, Destinatarios o Remitentes nos devuelve el resultado en lista de mensajes. Con él, en muchas ocasiones, obtenemos ya una foto de lo que está causando el problema. Como, por ejemplo, un seguimiento de un remitente sospechoso o un destinatario que está enviando Spam.

El estado de Entrega del mensaje, mientras, ya sugiere el tipo de problema. Si es Entregado, en principio ha pasado los filtros de EOP y las directivas de ATP. Error, por su parte, nos da información cualitativa sobre la causa de ese error. Y nos ayuda a rastrear el mensaje y a solucionarlo. Correo no deseado, a su vez, indica que cumple con la directiva correspondiente de EOP, al igual que cuando se pone en cuarentena. Ampliado, finalmente, indica que ha sido enviado a un grupo de distribución.

El detalle de un mensaje de seguimiento proporciona información muy útil. Relacionada, en este caso, con su tránsito a través de los servidores de la organización. Muestra los servidores de correo implicados, en casos de rechazo, información cualitativa para una investigación e indica la ID del mensaje, IP y tamaño.

3. Revisar los almacenamientos de los buzones y tomar las medidas adecuadas

El Informe de almacenamiento de Buzón se encuentra en el Centro de Administración de Microsoft 365. Forma parte de los Informes de Exchange Online y proporciona dos tipos información. Por un lado, cuánto almacenamiento ha consumido cada buzón de usuario. Y, por el otro, cuántos de ellos se acercan a su cuota máxima.

Podemos seleccionar la vista por Buzón, Almacenamiento y Cuota. Los tres cuentan con una tabla de datos exportable.

- El gráfico de Buzón indica la fecha de la última actividad, el recuento de elementos, el almacenamiento usado en MB y el estado de cuota para cada uno de ellos.

- El de Almacenamiento, mientras, muestra la cantidad de almacenamiento usado en la organización sin incluir buzones de archivo.

- Y el de Cuota, finalmente, muestra el número de buzones de usuario en cada una de las cuatro categorías de cuota: Buena, Advertencia, No se puede enviar y No se puede enviar ni recibir.

Controlar el crecimiento previene incidencias de buzones sin espacio disponible y permite una mejor planificación. Cuando el buzón ha llegado a su límite de cuota, se produce un cese temporal de la actividad de mensajería. Y eso, a su vez, afecta a la productividad. Para afrontar esta eventualidad, el administrador, si no lo ha hecho antes, deberá habilitar el buzón de archivo. Esta característica nos permitirá mover correo del buzón principal al de archivado de forma manual o por directivas para liberar espacio y mantener la cuota de envío y recepción. En el caso de que el archivado también esté alcanzando su máxima capacidad, se requieren otras medidas. Como, por ejemplo, cambiar la licencia u optar por una suscripción superior. Como, pero ejemplo, Microsoft 365 Empresa Premium, con archivado ilimitado, o suscripciones Enterprise de Microsoft 365, con buzones de 100GB y archivado ilimitado.

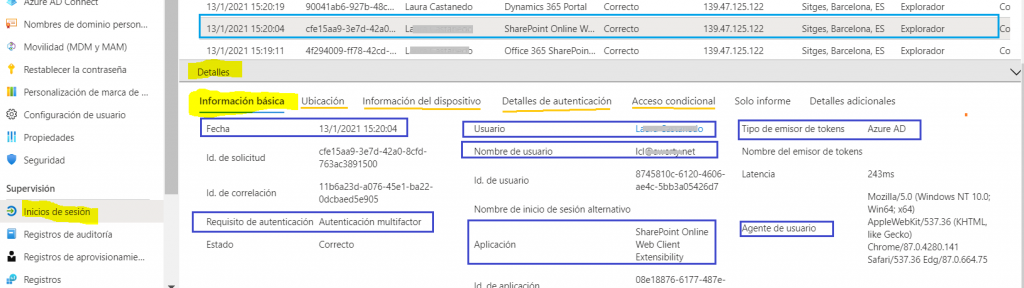

4. Autenticación, MFA e Informes de inicio de sesión

Entre los consejos para responsables de Exchange Online, uno de los más importantes es que el acceso al buzón de correo no debe exponer la identidad del usuario ni las aplicaciones que usa. Ni, tampoco, la del equipo o dispositivo.

Para acceder a los buzones y servicios de Microsoft 365 se requiere una autenticación moderna. Por eso, se recomienda la autenticación multifactorial como una de las formas más eficaces de aumentar la seguridad de la organización.

El acceso condicional incluido en suscripciones como Microsoft 365 Empresa Premium, Microsoft E3 yE5 confiere el nivel más alto de seguridad. Aplicado, en este caso, tanto al dispositivo como al servicio al que queremos conectarnos. Por ello, se exige un segundo factor de autenticación y no se utiliza la seguridad predeterminada.

En suscripciones sin características de acceso condicional, mientras, el nivel de seguridad de la organización debe estar configurado en predeterminado. Podemos comprobar esta característica en el Portal de Azure Active Directory accediendo a la opción Administrar valores predeterminados de seguridad en el apartado Propiedades. Allí, se debe verificar que tenemos SI, un nivel de seguridad que garantiza las siguientes características:

- Exigir que todos los usuarios se registren en Azure AD Multi-Factor Authentication.

- Requerir que los administradores realicen la autenticación multifactorial.

- Bloquear los protocolos de autenticación heredados.

- Exigir a los usuarios que realicen la autenticación multifactorial cuando sea necesario.

- Proteger las actividades con privilegios, como el acceso a Azure Portal.

En el ámbito de Exchange, cada acceso a buzón, ya sea desde aplicación de escritorio, App móvil o Outlook web, queda registrado con otros inicios de sesión de Microsoft. Unos registros que podemos consultar en Informes de actividad de inicio de sesión en el portal de Azure Active Directory. Resultan muy útiles para revisar logs de acceso y comprobar si ha habido alguno no autorizado en los últimos meses. El filtrado por fecha, usuario, aplicación, etc., según nuestros objetivos, finalmente, es también de gran utilidad. En este caso, permite ver eventos de inicio de sesión en aplicaciones y dispositivos de usuarios sin privilegios o usuarios con roles de administrador en alguno o varios de los servicios de Microsoft.

5. Problemas comunes de las cuentas con permisos e informes de auditoría

Como indica Microsoft, “el perímetro de seguridad que separa a los usuarios y los datos de las amenazas externas está ahora definido por los componentes de identidad de la autenticación y la autorización a través de todos sus dispositivos, servicios, hosts y redes.”. El objetivo final es evitar que personas no autorizadas accedan a los Datos.

Las identidades más importantes a proteger son las de los administradores de sistemas locales y de la nube. Muy especialmente, en los sistemas de identidad como Active Directory y Azure Active Directory. Estos administradores tienen acceso directo o indirecto a la mayoría de los activos TI de la organización o a todos ellos. Por tanto, la pérdida de estas cuentas supone un riesgo empresarial considerable.

Para protegernos, debemos considerar dos estrategias. En primer lugar, las cuentas de administradores deben ser dedicadas. Y, en segundo lugar, los permisos deben ser restrictivos y estar concedidos por roles. Nunca deben existir usuarios con permisos delegados no imprescindibles.

En Exchange Online esta circunstancia de exceso de permisos delegados suele darse en los buzones compartidos. Estos, precisamente, son los que producen la mayor parte de Spam y entrada de malware y phishing en la organización.

Para evitarlo, podemos usar el centro de cumplimiento de Microsoft 365 y buscar en el registro de auditoría unificado la actividad de usuarios y administradores en la organización. Por tanto, como requisito previo, debemos activar el registro de auditoria. Los resultados de una búsqueda de registro de auditoría se muestran en Resultados en la página Búsqueda de registros de auditoría. Allí encontraremos un máximo de los 5.000 eventos más recientes en incrementos de 150 elementos.

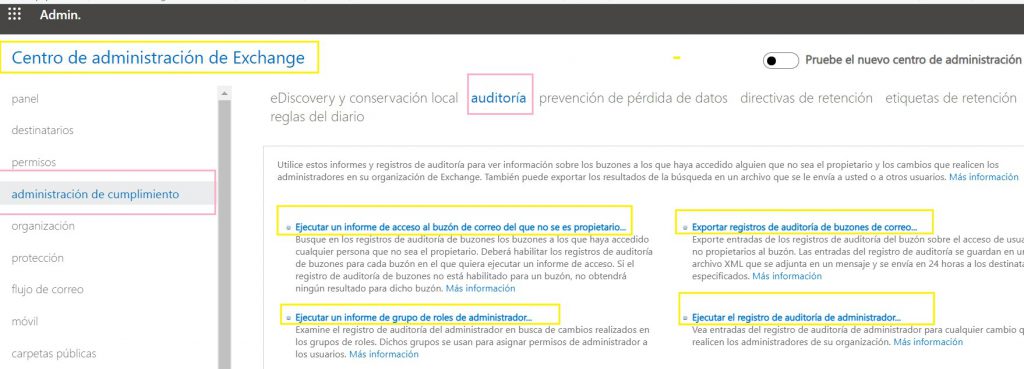

6. Revisar la seguridad de quién accede a qué buzones dentro de la organización

Ante sospechas de acceso a buzones por porte de usuarios no propietarios en Microsoft 365 disponemos de herramientas para comprobarlas en el Centro de Administración de Exchange (EAC). Ahí se nos muestras los buzones de correo a los que ha tenido acceso una persona que no es propietaria del buzón. Exchange Online registra información sobre esa acción. Y lo hace en un registro de auditoría de buzones de correo que se almacena como un mensaje de correo electrónico en una carpeta oculta dentro del buzón sujeto a auditoría.

Las entradas de este registro, mientras, se muestran como resultados de la búsqueda e incluyen una lista de buzones de correo a los que ha obtenido acceso el usuario que no es el propietario. Así, podemos saber quién obtuvo acceso al buzón, cuándo lo hizo, qué acciones fueron realizadas por el usuario no propietario y si estas se llevaron a cabo correctamente. De manera predeterminada, las entradas del registro de auditoría de buzones de correo se retienen durante 90 días.

En el centro de cumplimiento, mientras, podemos ejecutar la opción Buscar el registro de auditoría para Actividad del usuario (registro del buzón de Exchange) y Actividad de administración (registro de auditoría de administración de Exchange). La auditoría de buzones de correo esta activada de forma predeterminada y no es necesario administrar las acciones de buzones de correo que se auditan. Se registran de forma predeterminada las siguientes acciones:

La información recopilada, en este caso, nos indica si los accesos han sido legítimos o si existe un exceso de permisos. De esta manera, podremos revisar tanto los permisos de delegación como los roles.

- Crear mensajes.

- Purgado de mensajes.

- Mensajes movidos a carpeta de eliminados.

- El Mensaje se ha enviado con el permiso Enviar como.

- El Mensaje se ha enviado con el permiso Enviar en nombre de.

- Mensajes eliminados de la carpeta Elementos eliminados.

7. Nuevas directivas de filtrado de correo no deseado de EOP

EOP ofrece un filtrado de malware integrado entrante y saliente, para ayudar a proteger la organización, y un filtrado de correo no deseado. Son directivas predeterminadas que podemos personalizar, pero no eliminar. Microsoft lo llama «Seguro de forma predeterminada» y define los valores más seguros posibles con las siguientes modificaciones:

- Se invalidan las Listas de remitentes permitidos o Listas de dominios permitidos (directivas contra correo no deseado).

- Los Remitentes seguros de Outlook también se invalidan.

- Se invalida además la Lista de direcciones IP permitidas (filtrado de la conexión).

- El correo electrónico con el malware sospechoso se pondrá en cuarentena automáticamente y se notificará a los destinatarios.

- El correo electrónico identificado como una identidad de confianza alta se controlará de acuerdo con la acción de la Directiva contra correo no deseado en EOP.

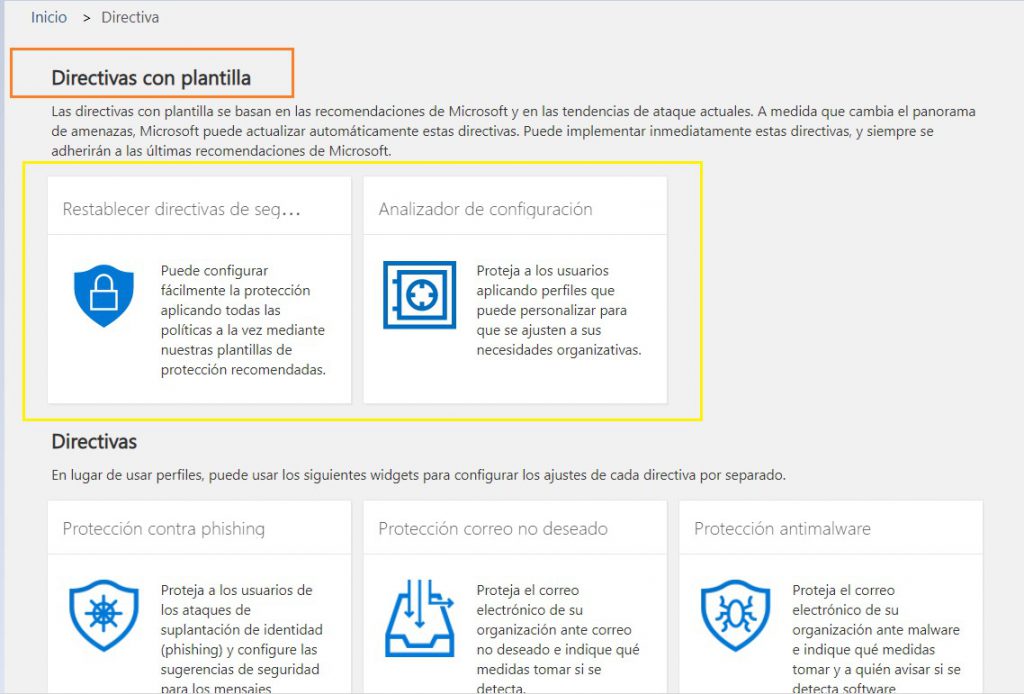

8. Nuevas directivas con plantilla

En el Centro de Seguridad de Microsoft 365, en Administración de Amenazas/Directivas, además, hay disponibles dos nuevas directivas con plantilla basadas en las recomendaciones de Microsoft y en tendencias de ataque actuales.

La primera plantilla, «Restablecer Directiva de seguridad» , presenta una directiva de seguridad predefinida que es una compilación de la configuración para las siguientes directivas: protección contra correo no deseado, antimalware, anti-phishing, vínculos seguros y datos adjuntos seguros. Incluye dos perfiles: estándar y estricto. El estándar es un perfil de protección de línea de base, adecuado para la mayoría de los usuarios. El estricto, mientras, es más agresivo, y está indicado para usuarios que sean objetivos de valor alto o que tengan prioridad.

La segunda, por su parte, es un «Analizador de configuración». Su cometido es ayudar a identificar problemas en la configuración actual y mejorar las directivas para obtener una mayor seguridad. Así, podremos valorar si queremos utilizar el perfil estándar, establecido por defecto, o uno estricto, determinando con ello el nivel de protección. En este caso, estos perfiles están disponibles en las directivas antispam que controlan el modo en que se gestionan los mensajes por medio del filtro de correo no deseado de Office 365.

Hay que recordar que estas directivas incluyen cómo se administran los mensajes identificados como correo electrónico no deseado, masivo o phishing. Así que, además, debemos comprobar la configuración de los mensajes salientes, incluidos los límites de envío, y la configuración para controlar la inteligencia contra la suplantación de identidad.

9. Importancia de los Registros DNS para evitar la suplantación de identidad

Los registros SPF, DKIM y DMARC juegan un papel importante para evitar la suplantación de identidad. Su acción se realiza mientras el mensaje está en tránsito y pasa por los diferentes servidores de correo. En el análisis de Encabezados de correo el valor de este parámetro está incluido en el diagnóstico de la legitimidad del mensaje.

SPF es el acrónimo de Sender Policy Framework, presenta una protección contra la falsificación de direcciones en el envío de correo electrónico. Identifica a los servidores de correo SMTP autorizados para el transporte de los mensajes a través de los registros de nombres de dominio (DNS).

Registro DKIM. Domain Keys Identified utiliza criptografía de clave pública para permitir al servidor origen firmar electrónicamente correos electrónicos legítimos. De esta manera, podrán ser verificados por los destinatarios y estos estarán seguros de que el correo ha sido enviado desde el servidor origen y que no ha sido interceptado y/o reenviado desde otro servidor no autorizado.

DMARC (Domain-based Message Authentication, Reporting, and Conformance), mientras, trabaja con SPF y DKIM para autenticar a los remitentes de los correos y garantizar que los sistemas de correo electrónico de destino confíen en los mensajes enviados desde su dominio.

Microsoft recomienda usar DKIM además de SPF y DMARC. Así, podremos evitar que los suplantadores de identidad envíen mensajes que parece que provienen de nuestro dominio. DKIM, además, permite agregar una firma digital a los mensajes de correo electrónico salientes en el encabezado del mensaje. SPF, por su parte, agrega información a un sobre del mensaje, pero DKIM cifra realmente una firma dentro del encabezado del mensaje. DKIM funciona incluso cuando un mensaje se ha reenviado. Debido a que DKIM se basa en la criptografía de clave pública para autenticar y no solo en las direcciones IP, DKIM se considera como una forma mucho más segura de autenticación que SPF.

10. Revisar el panel de Seguridad de Protección contra Amenazas

La revisión sistemática del Panel de Protección contra Amenazas en https://protection.office.com nos da de forma centralizada el estado de malware, spam, phishing, usuarios y dominios afectados. El panel muestra diversos widgets.

En el Panel de protección frente a las amenazas en los últimos 7 días esta información se muestra con tres notificaciones. Se trata de notificaciones gráficas que están basadas en la actividad de los usuarios, buzones, dominios, aplicaciones y otros ítems de la organización. Este es un widget dinámico y nos presenta las incidencias o recomendaciones en función de nuestra administración. Puede indicar varias notificaciones. Como, por ejemplo, que es necesario configurar la directiva antimalware. O, también, si se ha detectado un numero alto de mensajes de phishing, si hay mensajes de correo no deseado, si los usuarios de la organización han notificado suplantación de identidad, etc.

Otros widgets, por ejemplo, son Estado de protección contra amenazas, Informe de detecciones de malware o Tendencias de malware. Con ellos podemos ver qué usuarios son objetivo de campañas de suplantación de identidad, por ejemplo. Y, también, visualizar informes que hayamos anclado en esta pantalla de inicio para tenerlos presentes.

De entre ellos, el más interesante sería Estado de protección contra amenazas. Al seleccionarlo, nos lleva al Panel de Informes de seguridad, donde se nos muestra un gráfico con tres vistas seleccionables: Solo correos electrónicos malintencionados, Correo electrónico malware o Correo electrónico suplantación Identidad Phishing. Como en todos los informes de Microsoft 365, podemos ver los datos en una tabla y exportarla a Excel.

Finalmente, hay que tener presente el Panel de Puntuación de seguridad de Microsoft. Este panel indica la posición de seguridad de nuestra organización y presenta recomendaciones para mejorarla.

Contiene cuatro apartados:

- Información general .

- Acciones para mejorar.

- Historial.

- Métricas y Tendencias.

Seguir las recomendaciones es la mejor forma de asegurar que la organización está protegida y cumple con los requisitos de Compliance y Seguridad.

Consejos para responsables de Exchange Online: si lo prefieres, podemos gestionarlo por ti

A lo largo de este post hemos querido compartir contigo diez consejos para responsables de Exchange Online. Pero, si quieres olvidarte de cualquier tipo de preocupación a la hora de gestionar el correo electrónico de tu negocio, podemos hacerlo por ti. En AWERTY, en nuestro departamento de Oficina Digital puedes encontrar técnicos expertos en esta y otras soluciones incluidas en Microsoft 365. Su objetivo es ayudarte a aumentar la productividad y fomentar el trabajo en equipo dentro de tu empresa. Si buscas una solución de gestión integral para tu negocio, mientras, te recomendamos que le eches un vistazo a nuestro departamento de Gestión del Negocio. O si lo que andas buscando es la mejor manera de ahorrar costes y aumentar el rendimiento de tu empresa, encontrarás servicios y soluciones diseñados para conseguirlo en nuestro departamento de Infraestructura Cloud.

Desde AWERTY queremos ser tu partner tecnológico de referencia. Ayudarte y guiarte para que aproveches al máximo todo lo que te ofrece la transformación digital. Si tienes alguna duda o pregunta que plantearnos, ponte en contacto con nosotros. Estaremos encantados de darte una respuesta.